- Полное прохождение

- Глава 1: Деревня Калим

- Глава 2: Гебет

- Глава 4: Казарма Стражей

- Глава 5: Святой город Аратум

- Глава 6: Осада (часть 1)

- Глава 7: Осада (часть 2)

- Глава 8: Глубинный лес

- Глава 9: Исконная кузница

- Глава 10: Забытые равнины

- Глава 11: Перелом

- Глава 12: Командный пункт Стражей

- Глава 13: Из иного мира

- Глава 14: Шпиль Нератула

- Глава 15: Город Райуул

- Глава 16: Болота КарТула

- Глава 17: Храм Ломарит

- Глава 18: Чрево зверя

- Глава 19: Пристанище душ

- Глава 20: Воскрешение

- Глава 22: Возмездие

- Все квесты и их прохождение

- Все рецепты алхимии

- Все скрытые перки

- Все загадки Вотрубы

- Карта батрака Вашека

- Карта видлакских разбойников

- Карта утопленника

- Карта Желеевских болот

- Карта лесорубов из Нижнего Семина

- Оставшаяся от мертвеца карта

- Карта слатейовских охотничьих угодий

- Карта пойманного вора

- Карта контрабандиста

- Карта Боржика

- Хижина дикой бабы

- Хижина водяного

- Перевернутая телега

- Где найти лопату?

- Как получить лошадь?

- Интерактивная карта

- Странные вирши

- Штольня под Тросками

- Два мертвых дерева

- Промокоды

- Тир-лист персонажей

- Баннеры 1.2

- Тир-лист банбу

- Инспектор Мяучело

- Памятные монеты АИК

- Пропавшие мини-грузовики

- Все скрытые квесты

- Все достижения

- Все арты c6 персонажей

- Как повысить уровень доверия агентов?

- Клякса: как приручить?

- Видеопрокат и все видеокассеты

- Отдыхающая домохозяйка: фильм

- Ностальгирующая девушка: фильм

- Влюбленная девушка: фильм

- Квест Клуб загадочников 1 и 2

- Квест Отмотай назад, детектив

- Квест Заметание секретов

- Квест Пропавшая картина

- Квест Бескрайняя бездна

- Квест Пророчество

- Квест Лимб банбу

- Все гайды

- Испытания Мерлина

- Хранилища сокровищ

- Луны мистера Муна

- Хитроумные ключи

- Головоломки Иродианы

- Квест «Призрак нашей любви»

- Квест «Колодец, колодец»

- Квест «Сокровища из проклятой гробницы»

- Квест «Гиппогриф вам укажет путь»

- Квест «Словно по звонку»

- Непростительные заклинания

- Все легендарные сундуки

- Все животные и твари

- Все метлы

- Все концовки

- Все гайды

- Башня Рамазита и колдовской погреб

- Вызов Шар — все испытания и Копье Ночи

- Логово Ансура — все чертоги и дракон

- Литейная стальной стражи — как спасти гондийцев

- Обыскать подвал — как открыть Некромантию Тхая

- Разрушенная башня — как запустить лифт

- Адамантиновая кузня — все формы и мифриловая руда

- Завершить оружейный шедевр — кора суссура

- Тетушка Этель — как спасти Майрину

- Яйцо гитьянки — как украсть и можно ли вырастить

- Мистический Падальщик — где найти слугу

- Найти клоуна Каплю — все части тела

- Как победить Геррингот Торм?

- Где найти Кровь Латандера?

- Где найти Песню Ночи?

- Все гайды

- Промокоды Honkai Star Rail

- Все сундуки Золотого мига в Honkai Star Rail

- Похвала высокой морали в Honkai Star Rail

- Все сундуки в Лофу Сяньчжоу из Honkai Star Rail

- Первооткрыватель в Honkai Star Rail

- Все сундуки Сада безмятежности в Honkai Star Rail

- Беглецы в Доме кандалов

- Заказ прокси

- Дом кандалов: сундуки и робоптахи

- Гексанексус: Remake в ХСР

У чипов Apple M нашли аппаратную уязвимость, позволяющую красть ключи шифрования

Чтобы исправить ее, придется патчить все криптографическое ПО.

Группа исследователей обнаружила у процессоров Apple семейства M аппаратную уязвимость, с помощью которой можно похищать криптографические ключи. Уязвимость получила название GoFetch, от нее в той или иной мере страдают все три поколения процессоров Apple.

В основе GoFetch лежит аппаратная оптимизация DMP, реализованная в процессорах Apple M. Задача DMP заключается в том, чтобы предсказывать адреса памяти, к которым вскоре может обратиться исполняемый код — это позволяет снизить латентность.

Исследователи обнаружили, что при работе DMP в процессорах Apple иногда происходит разыменовывание указателей, позволяющее читать из памяти защищенные данные.

Манипулируя данными, можно сделать так, чтобы криптографический ключ оказался в области памяти, которую можно прочитать. Для работы GoFetch не нужен root-доступ к системе, но потребуется довольно много времени.

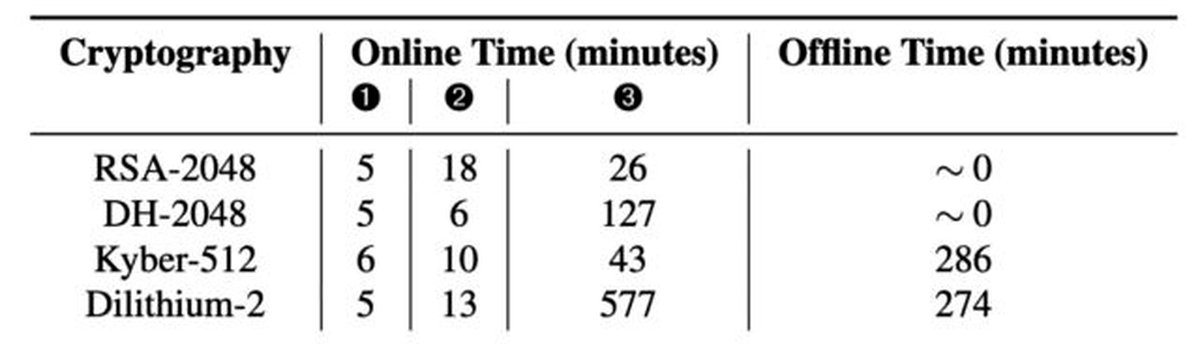

С помощью уязвимости можно получить криптографические ключи всех основных алгоритмов шифрования. Например, 2048-битный ключ RSA извлекается быстрее, чем за час.

Примечательно, что из-за того, что GoFetch полагается на аппаратную особенность процессоров, Apple не сможет выпустить универсальный патч, исправляющий уязвимость. Такие патчи придется создавать разработчикам криптографического ПО.

Предполагается, что исправление уязвимости почти наверняка приведет к значительному замедлению работы алгоритмов шифрования. Представители Apple пока не стали комментировать рассказ исследователей, обнаруживших уязвимость.

- Apple уволила больше 700 человек после закрытия проекта электромобиля

- СМИ: Apple хочет заняться домашними роботами

- У Baldur’s Gate 3 не будет ни дополнения, ни продолжения — Larian отказывается от DnD

- В Super Mario Bros. Wonder Марио мог стать гигантом, пожираемым пчелами

- СМИ: в iPhone могут встроить искусственный интеллект Google или OpenAI

- Ядро MacBook Air может нагреваться до 114 градусов под нагрузкой